-

互聯網安全法,互聯網凈網行動

-

”凈網2020”落實好維護網絡安全責任

-

關于端午節放假通知-宇眾網絡

-

宇眾網絡春節放假通知

-

關于公司收款銀行賬戶變更通知函-宇眾網絡

-

關于網上有人冒充我公司名義進行詐騙的公告。

-

關于端午節放假通知,節日放假,但是我們業務不“放假”-宇眾網絡

-

工信部進一步加強未備案網站管理工作的通知-宇眾網絡

-

關于東莞市宇眾網絡科技有限公司香港數據中心(香港機房)路由優化通知

-

宇眾網絡慶祝五·一勞動節快樂

-

東莞東城機房網絡升級通知

-

臨近過年,互聯網IDC貴圈也有被騙的,請認準宇眾網絡公司官方聯系方式

-

我司已獲得ISP/ICP/IDC三證資格,更好的為客戶服務

-

關于浙江金華高防機房網絡線路切割通知

-

工信部近日下發關于進一步規范域名備案工作的通知

行業資訊

- 首頁

- 新聞中心

- 行業資訊

Windows2008服務器下勒索木馬的防護與對抗-宇眾網絡高防服務器租用專家

去年的 WannCry 勒索病毒,讓全社會都關注到了這類新生的惡意軟件。從去年下半年開始,勒索病毒在國內的攻擊重點開始轉向了各類服務器,尤其以windows服務器為甚。黑客利用弱口令和各類系統漏洞,軟件漏洞向服務器遠程滲透投毒,經常出現一個服務集群多臺主機被感染的情況,造成的影響輕則服務中斷,有嚴重的更影響到整個公司的運營,已經成為影響企業安全的一大問題。

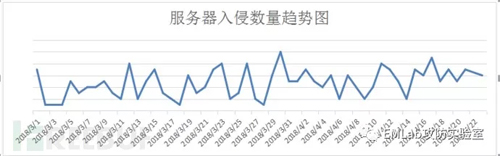

趨勢與攔截數據

針對服務器的爆破攻擊,一直是服務器主機面臨的一大類安全風險,我們對過去近兩個月來的爆破攻擊攔截量進行了統計,雖然從數據波峰來看漲勢并不明顯,但波谷卻一直在穩步提升,整體趨勢還是有進一步提升的風險性。

圖1

自去年(2017年)下半年以來,服務器入侵就成為了勒索病毒傳播的主流手段。到本年度,通過入侵服務器植入勒索病毒的疫情已經在所有勒索事件中的絕對主力,反倒是之前規模較大的個人PC用戶中招情況有所好轉。

與針對個人用戶的勒索攻擊有所不同,通過入侵服務器植入勒索病毒的方法受服務器整體數量和植入方式的影響,導致整體感染量級不會像個人PC一樣,動輒上千。服務器一般數據資產價值要大大高于個人PC,雖然感染的絕對量沒有個人PC用戶高,但造成的損失和影響范圍缺遠高于個人PC用戶。此外,值得注意的是,雖然針對服務器的入侵手段目前還是以RDP弱口令入侵為主要的入侵方案——這主要還是得益于該方案技術成熟且廣泛適用于大多數Windows服務器系統。但通過漏洞入侵系統也漸成趨勢:以目前流行的WebLogic漏洞入侵案例來說,就是利用了WebLogic的WLC組建漏洞對服務器實施滲透入侵。這主要是由于去年爆出的WLC組建CVE-2017-10271漏洞導致——雖然該漏洞已經在去年10月被Oracle修復,但由于服務器系統中運行的服務往往不能輕易中斷,更新經常不夠及時,也有部分管理員不愿進行更新。導致黑客可以利用已公開的漏洞攻擊那些尚未修復漏洞的服務。此類入侵手段將會成為黑客入侵服務器勒索投毒的新突破口,也希望廣大的服務器管理員能提起重視,及時關注安全趨勢并修復有漏洞的軟件。

被攻擊用戶分析

我們對今年被攻擊用戶的情況從行業分布、地域分布、系統、被攻擊原因等多方面做了統計分析,希望能幫助廣大管理員提高安全防護效果。

1. 行業分布

我們對今年1月到4月中招反饋情況統計分析發現,互聯網,工業企業,對外貿易與批發零售,政府機構合計占比超過一半。其中尤以中小企業與中小互聯網企業最為突出,企業在網絡安全方面投入不足,而產品銷售維護又嚴重依賴互聯網信息系統,在中招之后只能選擇支付贖金解決,這也進一步刺激了黑客的攻擊行為。對外貿易與批發零售行業,由于對外交流廣泛,也容易成為境外黑客的攻擊目標。地方政府機構服務器、網站,一直以來都是黑客攻擊重災區,由于缺乏專業的安全運維,漏洞修補不及時,被黑客攻擊拿下。

圖2

2. 地域分布

從地域分布看,信息產業發達的廣東省首當其沖,位列第一,占比接近一半。之后是江蘇,浙江,山東,上海,北京等。地域分布情況看,主要和信息產業發展情況相關。

圖3:全國各地區感染量占比分布圖

3. 系統分布

從操作系統分布來看,作為服務器使用,感染勒索病毒的機器中,windows server 2008與windows server 2008 R2是絕對的主力,很多用戶使用的還是較老版本的操作系統,甚至有已經停止支持多年的Windows server 2003。

圖4

4. 被攻擊原因分布

我們統計到的攻擊原因看,第一大類是由“弱口令”造成的,遠程桌面服務被爆破,黑客遠程登錄用戶計算機投毒,占比超過一半。從我們實地調查分析情況看,很多遠程爆破并不是短時間完成的,而是持續一段時間的攻擊。用戶在攻擊過程中并未察覺異常,直至機器被拿下并投毒,再去查看日志才發現的問題!

而排第二位的,是共享文件夾被加密的情況,這一類情況相對比較“無辜”。被加密的是在局域網中共享的文件,這類一般是由于局域網中其它機器感染了勒索病毒,勒索病毒通過搜索局域網中共享文件夾,找到并加密了這些文件,共享文件的主機本身并未中木馬。

此外,如前所述,軟件漏洞和系統漏洞最近也常被用來投放木馬,如上文提到的WebLogic的反序列化漏洞,Apache Struts2的多個任意代碼執行漏洞都被用做過遠程投毒,對于沒有打補丁的機器來說,這些也都是極其危險的!

圖5

攻擊來源分析

我們對勒索木馬家族進行了長期對抗和跟蹤,在對抗過程中,我們發現了其中的一些特點,我們做了一些整理說明,希望通過我們的分享可以提升廣大管理員應對此類攻擊的能力。我們也將繼續關注這類攻擊的后續發展。

1. 攻擊者家族

GlobeImposter,Crysis,BTCWare三款勒索病毒,是近來針對服務器攻擊的主流,占比超過90%。這三款勒索病毒,都屬于全球爆發類的勒索病毒,其中GlobeImposter更是多次攻擊國內醫療和公共服務機構,國內外安全機構多次發布過該家族的預警。

圖6

2. 使用工具情況

通過分析用戶端被攻擊情況,我們發現攻擊者使用工具主要有一下幾類:

1. 第一類,掃描爆破工具,此類工具配合“密碼字典”對主機實施第一波嗅探打擊,使用弱口令的機器很容易在這波掃描中被拿下!

2. 第二類是各類密碼嗅探工具,在完成第一波打擊之后,對局域網進行滲透時使用的。這也是經常出現一個集群,多臺主機同時中招的原因。

3. 第三類常用工具是進程管理類工具。攻擊者一般在投毒時,通過這些工具結束安全防護軟件進程和一些備份程序,數據庫服務等,方便木馬的投放與效果發揮。針對此類工具,我們也做了相應防護。

4. 第四類工具是長期駐留工具,常見的有遠控和后門程序,通過這類工具實現多主機的長期控制,一般會在滲透階段使用。

通過經常被使用到的工具也可以看出,存在弱口令和嚴重系統漏洞或軟件漏洞的機器,最容易成為攻擊目標!攻擊者通過這些工具的組合使用,對安全防護薄弱的這類服務器實施打擊,并進行滲透和長期駐留,這對于服務器集群來說也是比較致命的,一臺存在漏洞的主機,就可能造成整個集群的淪陷。

從被攻擊時間角度看,攻擊多發生在晚上19點到次日7點這段時間,占比達到62%,而這段時間在國內一般都是非工作時段。管理員經常是在第二天早上來上班時才發現服務器出現故障。

圖7

從留下的勒索信息的聯系郵箱統計中,我們發現,較常使用的有qq.com的郵箱和匿名郵箱cock.li,通過我們與攻擊者的聯系發現,使用郵箱和我們交流的攻擊者大多使用了代理工具來訪問郵箱,ip地址遍布世界各地,攻擊者自身的防范意識較強。溝通使用的語言以英文為主,也有使用俄語等其它語種的聯系人。

圖8

攻擊手法與防護方案

1. 弱口令爆破防護

針對這類最常見的攻擊方式,安全產品可以增加遠程登錄保護,對發現的可疑登錄行為進行攔截,以提高這類攻擊的門檻。同時防黑加固也會對使用弱口令的機器進行提示,提醒管理員盡快修改密碼,同時防黑加固被弱口令攻擊的提醒。

2. 漏洞防護

通過系統或者軟件漏洞,對服務器進行攻擊,是僅次于RDP爆破的常見攻擊方式,針對此類攻擊我們提供了漏洞修復,熱補丁,漏洞防護三個維度的防護。當然最穩妥的方式還是安裝系統補丁,修復漏洞。但對于一些無法安裝補丁,或者沒有補丁的機器,我們熱補丁技術與漏洞防護技術,可以保護機器免收漏洞攻擊的影響,最大限度保護服務器安全。

3. 解密工具

針對市面上出現的勒索病毒,我們都做了分析研究。對于其中可以解密的部分,我們制作了一鍵解密工具,可破解勒索病毒達百余種。我們也會繼續跟進勒索病毒發展趨勢,繼續不斷補充完善這一工具。

4. 反勒索服務

我們從2016年開始,推出了反勒索服務,旨在幫助已經中招的用戶,協助解決勒索病毒的后續問題。通過反勒索服務,我們協助用戶解密文件,幫助用戶查找中招原因,排查機器中存在的安全隱患,提供安全建議,到目前已經服務數千位用戶。對之前聯系過我們的中招用戶,在解密工具發布后,我們也會推送消息給用戶協助解密。

總結

根據對目前情況的分析,勒索病毒在今后一段時間,仍將是企業和個人面臨的最嚴重的一類安全問題。通過積極的防護措施,可以極大地避免勒索病毒帶來的風險,而事后補救措施往往代價高昂。針對windows服務器,我們給出以下安全建議:

1. 遵守安全規范,避免使用簡單口令,建議打開組策略中的密碼策略,強制要求使用足夠復雜度的口令,同時定期更換口令。

2. 及時更新系統和使用的軟件,尤其是有安全補丁放出時,更需要及時安裝更新。

3. 做好權限控制,關閉不必要的服務與端口。對于非對外提供的服務,避免暴露于公網上,控制機器間的訪問權限

4. 對重要數據定期備份,可以選擇離線備份。

5. 安裝專業的安全防護軟件,保護系統安全。

宇眾網絡-小羅

宇眾網絡-小羅